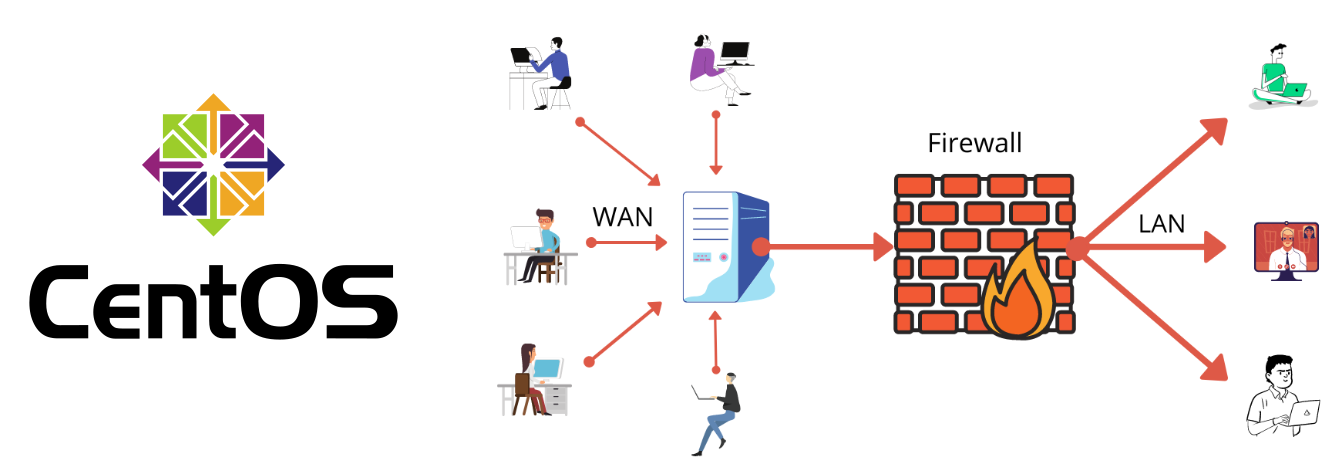

Ma perché dovresti preoccuparti? Beh, a meno che tu non ami le scansioni di porte casuali e le potenziali violazioni della sicurezza, FirewallD è il tuo biglietto per una configurazione di CentOS più sicura. È flessibile, potente e non richiede un dottorato in sicurezza di rete per essere configurato.

Avviare e Configurare FirewallD

Iniziamo installando FirewallD e facendolo funzionare come una macchina ben oliata:

# Installa FirewallD

sudo yum install firewalld

# Avvia e abilita FirewallD

sudo systemctl start firewalld

sudo systemctl enable firewalld

# Controlla lo stato

sudo firewall-cmd --state

Se vedi "running", congratulazioni! Hai appena fatto il primo passo verso un mondo più sicuro.

FirewallD 101: Zone, Servizi e Regole

Prima di approfondire, analizziamo alcuni concetti chiave:

- Zone: Pensale come diversi livelli di sicurezza per le tue interfacce di rete. Pubblico, fidato, casa - scegli tu.

- Servizi: Set di regole predefiniti per applicazioni comuni. Non c'è bisogno di memorizzare i numeri di porta!

- Regole: I dettagli specifici di ciò che è permesso e ciò che non lo è.

Ecco un esempio rapido su come controllare la tua zona predefinita:

sudo firewall-cmd --get-default-zone

Costruire la Tua Fortezza di Sicurezza: Creare e Configurare Zone

Ora, mettiamoci al lavoro e creiamo una zona personalizzata per il nostro server web:

# Crea una nuova zona chiamata 'webserver'

sudo firewall-cmd --permanent --new-zone=webserver

# Impostala come zona attiva per eth0

sudo firewall-cmd --permanent --zone=webserver --change-interface=eth0

# Consenti traffico HTTP e HTTPS

sudo firewall-cmd --permanent --zone=webserver --add-service=http

sudo firewall-cmd --permanent --zone=webserver --add-service=https

# Ricarica per applicare le modifiche

sudo firewall-cmd --reload

Boom! Hai appena creato una zona personalizzata su misura per il tuo server web. Senti il potere!

Servizi e Porte: I Tuoi Portieri Digitali

I servizi in FirewallD sono come set di regole preconfezionati. Sono comodi, ma a volte devi essere specifico. Vediamo come gestire entrambi:

# Aggiungi il servizio SSH alla zona predefinita

sudo firewall-cmd --permanent --add-service=ssh

# Apri una porta specifica (ad esempio, per un'applicazione personalizzata sulla porta 8080)

sudo firewall-cmd --permanent --add-port=8080/tcp

# Non dimenticare di ricaricare!

sudo firewall-cmd --reload

Consiglio da professionista: usa sempre il flag --permanent a meno che tu non stia solo testando. Altrimenti, le tue modifiche spariranno più velocemente di una pizza gratis a un incontro di sviluppatori.

Filtraggio IP: Scegli i Tuoi Amici con Saggezza

A volte, vuoi essere selettivo su chi può entrare. Le regole avanzate di FirewallD ti permettono di fare proprio questo:

# Consenti accesso SSH solo da un IP specifico

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="192.168.1.100" service name="ssh" accept'

# Blocca un intervallo di IP (forse sono stati cattivi)

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="10.0.0.0/24" reject'

sudo firewall-cmd --reload

Tenere Traccia: Registrazione in FirewallD

Qual è il senso di un buttafuori se non sai chi ha cercato di entrare alla festa? Impostiamo un po' di registrazione:

# Abilita la registrazione per i pacchetti scartati

sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" log prefix="DROPPED: " level="info" limit value="5/m" drop'

# Ricarica e controlla i log

sudo firewall-cmd --reload

sudo journalctl -f -t kernel | grep DROPPED

Ora puoi rilassarti e guardare i tentativi falliti. È come un reality show di hacker, ma meno drammatico e più educativo.

Rendere Sicuro SSH: Perché le Password Sono Così Passate

SSH è il sacro graal per l'accesso al sistema. Rendiamolo sicuro come Fort Knox:

# Crea una zona dedicata per SSH

sudo firewall-cmd --permanent --new-zone=sshsecure

# Consenti SSH solo da IP fidati

sudo firewall-cmd --permanent --zone=sshsecure --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="ssh" accept'

# Imposta un'interfaccia specifica per questa zona

sudo firewall-cmd --permanent --zone=sshsecure --change-interface=eth1

sudo firewall-cmd --reload

Ora il tuo accesso SSH è più sicuro di un tamburo ben teso.

Automatizzare FirewallD: Perché gli Amministratori Pigri Sono Amministratori Efficienti

Creiamo uno script semplice per aggiornare automaticamente le nostre regole:

#!/bin/bash

# update_firewall.sh

TRUSTED_IP=$(curl -s http://myserver.com/trusted_ips.txt)

sudo firewall-cmd --permanent --zone=sshsecure --remove-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="ssh" accept'

sudo firewall-cmd --permanent --zone=sshsecure --add-rich-rule="rule family=\"ipv4\" source address=\"$TRUSTED_IP\" service name=\"ssh\" accept"

sudo firewall-cmd --reload

echo "Firewall aggiornato con il nuovo IP fidato: $TRUSTED_IP"

Programma questo con cron, e avrai un firewall che si aggiorna automaticamente. Benvenuto nel futuro!

Il Gran Finale: Mettere in Sicurezza il Tuo Regno CentOS

Abbiamo coperto molti argomenti, dalla configurazione di base alle configurazioni avanzate. Ecco la tua lista di controllo per la sicurezza di CentOS:

- Installa e abilita FirewallD

- Configura zone personalizzate per diversi servizi

- Configura servizi e porte con attenzione

- Implementa il filtraggio IP per i servizi critici

- Abilita la registrazione per catturare tentativi furtivi

- Proteggi SSH con zone dedicate e restrizioni IP

- Automatizza gli aggiornamenti delle regole per la massima efficienza

Ricorda, la sicurezza non è una configurazione una tantum ma un processo continuo. Mantieni aggiornate le tue regole, monitora i log e rimani vigile (in modo sano).

"L'unico sistema veramente sicuro è quello che è spento e scollegato, chiuso in una cassaforte rivestita di titanio, sepolto in un bunker di cemento, e circondato da gas nervino e guardie armate molto ben pagate. Anche allora, non ci scommetterei la vita." - Gene Spafford

Ora vai e metti in sicurezza quei server CentOS come un professionista. Il tuo futuro te stesso (e il tuo capo) ti ringrazieranno.

P.S. Non dimenticare di testare occasionalmente la tua configurazione del firewall. Non vorresti scoprire che non funziona quando è già troppo tardi, vero?