Ecco una rapida panoramica di ciò che tratteremo:

- Comprendere la struttura dei file ELF e le tabelle dei simboli

- Strumenti per l'estrazione dei simboli

- Tecniche pratiche per recuperare i dati di debug

- Navigare tra le intestazioni delle sezioni e i loro segreti

- Applicazioni reali e insidie

Il File ELF: Una Sinfonia di Simboli

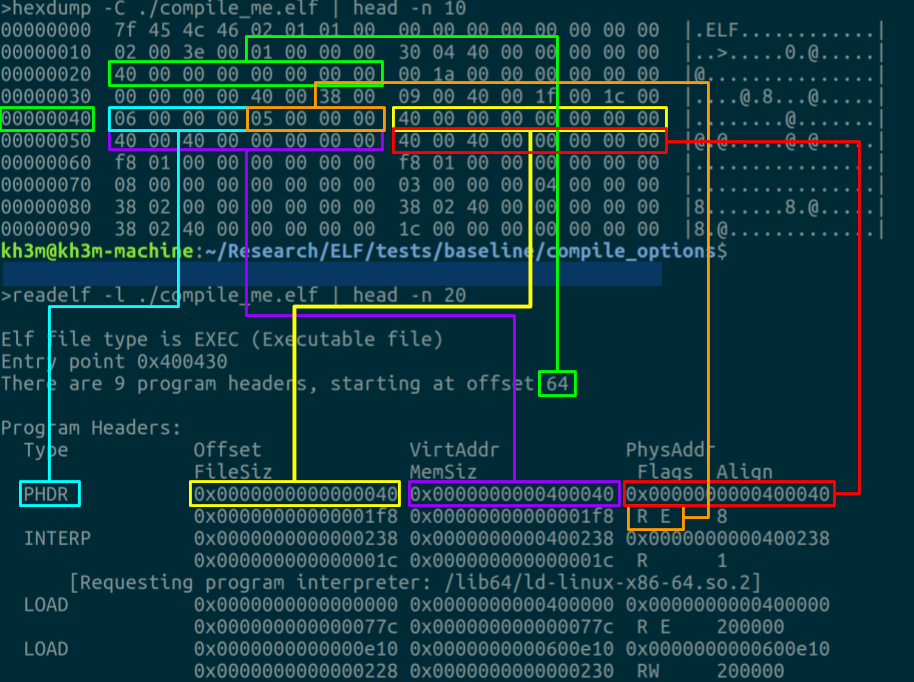

Iniziamo con le basi. ELF (Executable and Linkable Format) è il formato standard per eseguibili, codice oggetto e librerie condivise su Linux. Pensalo come un archivio ben organizzato per il tuo codice, dove ogni cassetto contiene diversi tipi di informazioni.

La tabella dei simboli, spesso trovata in sezioni come .symtab e .dynsym, è la nostra mappa del tesoro. Contiene nomi e attributi di funzioni e variabili nel binario. Ma ecco il problema: a volte queste informazioni vengono rimosse, lasciandoci in un deserto senza simboli. È qui che le nostre abilità di estrazione diventano utili.

Il Tuo Kit: Strumenti per l'Estrazione dei Simboli

Prima di iniziare la nostra esplorazione, armiamoci degli strumenti giusti:

- readelf: Il coltellino svizzero dell'analisi ELF

- objdump: Per quando hai bisogno di disassemblare e ispezionare

- nm: Elenco dei simboli semplificato

- eu-readelf: Parte di elfutils, offre alcune funzionalità extra

- addr2line: Conversione di indirizzi in nomi di file e numeri di riga

Ognuno di questi strumenti ha i suoi punti di forza, e vedremo come usarli efficacemente.

Tecnica #1: Svelare la Tabella dei Simboli

Iniziamo con le basi. Per visualizzare la tabella dei simboli di un file ELF, possiamo usare il comando readelf:

readelf -s your_binaryQuesto comando mostra la tabella dei simboli, mostrandoti nomi di funzioni, variabili globali e altro. Ma cosa succede se i simboli sono stati rimossi? È qui che le cose si fanno interessanti.

Gestire i Binari Privati dei Simboli

Se ti trovi di fronte a un binario privato dei simboli, non farti prendere dal panico! Ci sono ancora modi per estrarre informazioni utili. Una tecnica è usare objdump per disassemblare il binario e cercare i prologhi delle funzioni:

objdump -d your_binary | grep -A5 'Questo comando disassembla il binario e ti mostra le prime 5 righe dopo la funzione principale (se esiste).

Tecnica #2: Estrazione dei Dati di Debug

I dati di debug sono una miniera d'oro di informazioni, inclusi numeri di riga, nomi di variabili e informazioni sui tipi. Se sei abbastanza fortunato da avere un binario con simboli di debug, ecco come estrarli:

objcopy --only-keep-debug your_binary your_binary.debugQuesto comando crea un file separato contenente solo le informazioni di debug. Puoi quindi usare gdb o altri strumenti di debug con questo file per ottenere informazioni più dettagliate sul tuo binario.

Consiglio Pro: Debugging DWARF

Molti file ELF usano il formato di debug DWARF. Per approfondire i dati DWARF, prova:

eu-readelf --debug-dump=info your_binaryQuesto comando scarica le informazioni di debug DWARF, dandoti intuizioni sulla struttura del programma che non otterresti solo dalla tabella dei simboli.

Tecnica #3: Analisi delle Intestazioni delle Sezioni

Le intestazioni delle sezioni nei file ELF sono come capitoli in un libro: ti dicono dove trovare diversi tipi di dati. Diamo un'occhiata:

readelf -S your_binaryQuesto comando ti mostra tutte le sezioni nel binario. Presta particolare attenzione a sezioni come .text (contiene codice), .data (dati inizializzati) e .bss (dati non inizializzati).

Estrazione di Sezioni Specifiche

A volte, potresti voler estrarre una sezione specifica per ulteriori analisi. Ecco come fare:

objcopy -O binary --only-section=.text your_binary text.binQuesto estrae la sezione .text in un file separato. Puoi sostituire .text con qualsiasi altro nome di sezione che ti interessa.

Applicazione Reale: Debugging di un Modulo del Kernel

Mettiamo in pratica le nostre nuove competenze in uno scenario reale: il debugging di un modulo del kernel. Supponiamo di avere un modulo che causa instabilità nel sistema, ma non abbiamo il codice sorgente. Ecco come potresti affrontarlo:

- Cerca nomi di funzioni interessanti che potrebbero essere correlati al problema.

Se sei fortunato e hai simboli di debug, usa addr2line per mappare gli indirizzi alle righe di codice sorgente:

addr2line -e your_module.ko 0xaddressDisassembla quelle funzioni:

objdump -d /lib/modules/$(uname -r)/kernel/drivers/your_module.koEstrai la tabella dei simboli:

readelf -s /lib/modules/$(uname -r)/kernel/drivers/your_module.koCombinando queste tecniche, puoi ottenere preziose intuizioni sul comportamento del modulo senza accesso al codice sorgente.

Insidie e Trappole

Prima di partire per le tue avventure di caccia ai simboli, tieni a mente questi punti:

- I binari privati dei simboli sono complicati: Se i simboli sono completamente rimossi, alcune di queste tecniche non funzioneranno. Potresti dover ricorrere a tecniche di reverse engineering più avanzate.

- Incompatibilità di versione: Assicurati che i simboli di debug corrispondano esattamente alla versione del binario che stai analizzando.

- L'ottimizzazione può offuscare: Il codice fortemente ottimizzato potrebbe non mappare chiaramente al sorgente originale, rendendo il debugging più difficile.

- Considerazioni legali: Assicurati sempre di avere il diritto di analizzare ed estrarre informazioni dai binari su cui stai lavorando.

Conclusione: Il Potere dell'Estrazione dei Simboli

Armato di queste tecniche, sei ora pronto a immergerti nel mondo affascinante dei file ELF e dell'estrazione dei simboli. Che tu stia facendo debugging, reverse engineering o semplicemente soddisfacendo la tua curiosità, capire come estrarre informazioni simboliche è una competenza potente nel toolkit di qualsiasi sviluppatore Linux.

Ricorda, ogni binario racconta una storia: devi solo sapere come leggerla. Buona caccia ai simboli!

"Nel mondo dell'analisi binaria, i simboli sono le briciole di pane che ci guidano attraverso la foresta del codice macchina." - Ingegnere di Reverse Anonimo

Ulteriori Letture e Risorse

- pyelftools su GitHub: Una libreria Python pura per l'analisi dei file ELF

- Pagina man di ELF: La specifica ufficiale del formato ELF

- Documentazione GDB: Per quando hai bisogno di approfondire il debugging

Hai qualche trucco interessante per l'estrazione dei simboli? Condividili nei commenti qui sotto!