Congratulazioni! Hai appena scoperto il mondo dei pattern di crittografia. Nel regno digitale, siamo tutti agenti segreti che proteggono i nostri dati da occhi indiscreti. Immergiamoci nel mondo affascinante dei pattern di crittografia e vediamo come mantengono al sicuro i nostri bit e byte, sia che si trovino su un disco rigido o che viaggino attraverso internet.

TL;DR

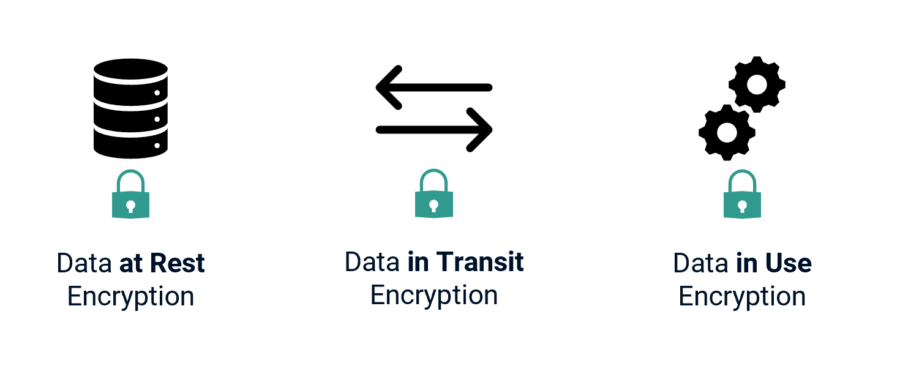

- La crittografia dei dati a riposo protegge le informazioni memorizzate

- La crittografia dei dati in transito protegge le informazioni mentre si spostano

- Ogni pattern ha i suoi casi d'uso e sfide di implementazione

- Combinare i pattern crea strategie di sicurezza robuste

Crittografia a Riposo: Il Gigante Addormentato

I dati a riposo sono come un gigante addormentato. Non vanno da nessuna parte, ma hanno comunque bisogno di protezione. È qui che entra in gioco la crittografia a riposo. È l'equivalente digitale di chiudere il tuo diario in una cassaforte.

Caratteristiche Principali:

- Protegge i dati memorizzati su dispositivi o in database

- Utilizza algoritmi di crittografia simmetrica (AES è il più popolare)

- La gestione delle chiavi è cruciale (perdi la chiave, perdi i dati)

Ecco un semplice esempio di come potresti implementare la crittografia a riposo in Python usando la libreria cryptography:

from cryptography.fernet import Fernet

# Genera una chiave

key = Fernet.generate_key()

# Crea un'istanza di Fernet

f = Fernet(key)

# Crittografa i dati

data = b"Messaggio super segreto"

encrypted_data = f.encrypt(data)

# Successivamente, quando hai bisogno di decrittografare:

decrypted_data = f.decrypt(encrypted_data)

print(decrypted_data.decode()) # Output: Messaggio super segreto

Ricorda: La sicurezza dei tuoi dati crittografati è forte quanto la tua strategia di gestione delle chiavi. Tratta le tue chiavi di crittografia come le chiavi di casa tua – non lasciarle sotto lo zerbino!

Crittografia in Transito: Il Guerriero della Strada

Se i dati a riposo sono un gigante addormentato, i dati in transito sono un ghepardo caffeinato sui pattini a rotelle. Sfrecciano attraverso le reti, schivano i firewall e cercano di evitare l'equivalente digitale dei briganti. È qui che la crittografia in transito brilla.

Caratteristiche Principali:

- Protegge i dati mentre si spostano tra i sistemi

- Spesso utilizza la crittografia asimmetrica per lo scambio di chiavi, poi simmetrica per il trasferimento dei dati

- TLS/SSL sono i protocolli più comuni

Ecco un rapido esempio di come potresti configurare un semplice server HTTPS in Python:

from http.server import HTTPServer, SimpleHTTPRequestHandler

import ssl

httpd = HTTPServer(('localhost', 4443), SimpleHTTPRequestHandler)

# Crea un contesto SSL

context = ssl.SSLContext(ssl.PROTOCOL_TLS_SERVER)

context.load_cert_chain('/path/to/certfile', '/path/to/keyfile')

# Avvolgi il socket con SSL

httpd.socket = context.wrap_socket(httpd.socket, server_side=True)

httpd.serve_forever()

Questo configura un server HTTPS di base, assicurando che tutti i dati trasferiti da e verso di esso siano crittografati.

Il Meglio di Entrambi i Mondi: Crittografia a Strati

Ora, ecco dove le cose si fanno interessanti. E se combinassimo questi pattern? È come mettere il tuo diario crittografato in una cassaforte chiusa, poi trasportare quella cassaforte in un camion blindato. Questo approccio a strati è spesso utilizzato in scenari reali.

Esempio: Archiviazione Cloud

- I dati sono crittografati sul lato client prima del caricamento (crittografia a riposo)

- I dati crittografati vengono poi inviati tramite HTTPS (crittografia in transito)

- Una volta ricevuti, il fornitore di cloud può applicare il proprio strato di crittografia (ulteriore crittografia a riposo)

Questo approccio multilivello assicura che i dati siano protetti in ogni fase del loro ciclo di vita.

Scegliere il Pattern Giusto

Selezionare il pattern di crittografia appropriato dipende dal tuo caso d'uso specifico. Ecco alcuni fattori da considerare:

- Sensibilità dei dati: Quanto sono critiche le informazioni?

- Requisiti normativi: Devi rispettare GDPR, HIPAA, ecc.?

- Impatto sulle prestazioni: Il tuo sistema può gestire il sovraccarico della crittografia?

- Complessità della gestione delle chiavi: Come memorizzerai e gestirai in modo sicuro le chiavi di crittografia?

Consiglio da esperto: Non reinventare la ruota. Usa librerie e protocolli ben consolidati. La crittografia è difficile, e anche piccoli errori possono portare a grandi vulnerabilità.

Errori Comuni e Come Evitarli

Anche con le migliori intenzioni, la crittografia può andare storta. Ecco alcuni errori comuni e come evitarli:

1. Gestione Debole delle Chiavi

Problema: Memorizzare le chiavi di crittografia in testo semplice o utilizzare metodi di generazione delle chiavi deboli.

Soluzione: Usa un sistema di gestione delle chiavi sicuro, ruota le chiavi regolarmente e non memorizzare mai le chiavi insieme ai dati che proteggono.

2. Trascurare i Dati in Uso

Problema: Concentrarsi solo sui dati a riposo e in transito, lasciando i dati vulnerabili mentre sono in uso.

Soluzione: Considera tecnologie come la crittografia omomorfica o gli enclavi sicuri per proteggere i dati durante l'elaborazione.

3. Eccessiva Fiducia nella Crittografia

Problema: Supporre che la crittografia da sola sia sufficiente per proteggere il tuo sistema.

Soluzione: Implementa una strategia di sicurezza completa che includa controlli di accesso, monitoraggio e audit di sicurezza regolari.

Tendenze Emergenti nei Pattern di Crittografia

Il mondo della crittografia è in continua evoluzione. Ecco alcune tendenze entusiasmanti da tenere d'occhio:

1. Crittografia Resistente ai Quantum

Con i computer quantistici all'orizzonte, i ricercatori stanno sviluppando nuovi algoritmi di crittografia che possono resistere agli attacchi quantistici. Il National Institute of Standards and Technology (NIST) è attualmente in fase di standardizzazione degli algoritmi crittografici post-quantum.

2. Crittografia Omomorfica

Questa tecnologia sorprendente consente di eseguire calcoli su dati crittografati senza decrittografarli prima. È come poter leggere un libro senza aprirlo!

3. Crittografia Basata su Blockchain

Sfruttare la natura decentralizzata della tecnologia blockchain per la gestione sicura delle chiavi e l'archiviazione dei dati.

Conclusione: Il Futuro della Protezione dei Dati

Come abbiamo visto, i pattern di crittografia sono gli eroi non celebrati del mondo digitale, proteggendo silenziosamente i nostri dati sia che stiano riposando su un disco rigido o correndo attraverso internet. Comprendendo e implementando correttamente questi pattern, possiamo creare strategie di sicurezza robuste che mantengono i nostri dati al sicuro da occhi indiscreti.

Ricorda, il campo della crittografia è in continua evoluzione. Rimani curioso, continua a imparare e sii sempre pronto ad adattare le tue strategie. Dopotutto, nel mondo della sicurezza informatica, restare fermi significa andare indietro.

Spunto di riflessione: Man mano che le tecnologie di crittografia avanzano, avanzano anche i metodi per romperle. Come possiamo rimanere avanti in questa corsa agli armamenti digitali?

Ora vai avanti e crittografa! I tuoi dati ti ringrazieranno.