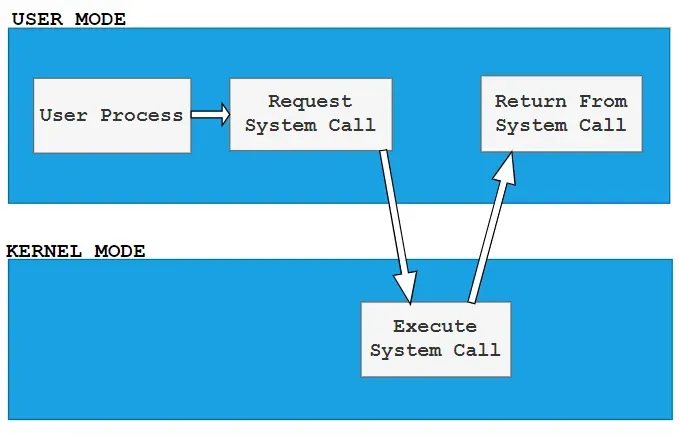

Seccomp, abbreviazione di "secure computing mode", è come un buttafuori per le chiamate di sistema del tuo container. Decide quali chiamate di sistema ottengono l'accesso VIP al kernel e quali vengono lasciate fuori al freddo. Ma prima di addentrarci nei dettagli, vediamo perché dovresti interessarti a questo argomento.

Perché Preoccuparsi delle Restrizioni delle Chiamate di Sistema?

- Superficie di attacco ridotta: Meno chiamate di sistema = meno potenziali vulnerabilità

- Miglior isolamento del container: Impedisci ai container curiosi di ficcare il naso

- Miglioramento della sicurezza: Perché chi non vuole dormire sonni tranquilli?

Ora che abbiamo catturato la tua attenzione, rimbocchiamoci le maniche e mettiamoci al lavoro con un po' di implementazione pratica di seccomp.

Configurare seccomp: Una Guida Passo-Passo

Passo 1: Profilare la Tua Applicazione

Prima di iniziare a bloccare le chiamate di sistema a casaccio, dobbiamo sapere quali sono effettivamente necessarie alla nostra applicazione. Ecco come creare un profilo delle chiamate di sistema:

# Esegui il tuo container con strace

docker run --rm -it --name syscall_profiling your_image \

strace -c -f -S name your_application_command

# Analizza l'output per identificare le chiamate di sistema necessarie

Consiglio da esperto: Non dimenticare di testare la tua applicazione in varie condizioni per catturare tutte le chiamate di sistema che potrebbe utilizzare!

Passo 2: Crea un Profilo seccomp Personalizzato

Ora che sappiamo quali chiamate di sistema servono alla nostra app, creiamo un profilo seccomp personalizzato. Useremo un formato JSON per questo:

{

"defaultAction": "SCMP_ACT_ERRNO",

"architectures": [

"SCMP_ARCH_X86_64",

"SCMP_ARCH_X86",

"SCMP_ARCH_X32"

],

"syscalls": [

{

"name": "read",

"action": "SCMP_ACT_ALLOW"

},

{

"name": "write",

"action": "SCMP_ACT_ALLOW"

}

// Aggiungi altre chiamate di sistema consentite qui

]

}

Salva questo file come custom_seccomp.json. Ricorda, l'azione predefinita è impostata su ERRNO, il che significa che qualsiasi chiamata di sistema non esplicitamente consentita fallirà.

Passo 3: Applica il Profilo seccomp

È ora di mettere al lavoro il nostro profilo! Ecco come applicarlo al tuo container Docker:

docker run --rm -it --security-opt seccomp=custom_seccomp.json your_image

Congratulazioni! Il tuo container ora funziona con un profilo seccomp personalizzato. Ma non abbiamo ancora finito...

Trappole e Insidie

Prima di congratularti con te stesso, parliamo di alcuni errori comuni:

- Restrizione eccessiva: Fai attenzione a non bloccare le chiamate di sistema di cui la tua app ha effettivamente bisogno. Questo può portare a crash misteriosi e sessioni di debug frustranti.

- Restrizione insufficiente: D'altra parte, essere troppo permissivi vanifica lo scopo di usare seccomp.

- Dimenticare le dipendenze: La tua app potrebbe comportarsi bene, ma che dire delle sue dipendenze?

"Con grande potere viene grande responsabilità" - Zio Ben (e ogni sysadmin mai esistito)

Affinare il Tuo Profilo seccomp

Ora che abbiamo coperto le basi, esploriamo alcune tecniche avanzate per perfezionare davvero il tuo profilo seccomp:

1. Usa il Filtro Condizionale delle Chiamate di Sistema

A volte, potresti voler consentire una chiamata di sistema solo in condizioni specifiche. seccomp ti permette di farlo con parametri aggiuntivi:

{

"name": "socket",

"action": "SCMP_ACT_ALLOW",

"args": [

{

"index": 0,

"value": 2,

"op": "SCMP_CMP_EQ"

}

]

}

Questa regola consente la chiamata di sistema socket, ma solo per i socket AF_INET (IPv4).

2. Implementa Restrizioni Graduali

Invece di adottare subito un profilo restrittivo, considera di implementare le restrizioni gradualmente:

- Inizia con un profilo permissivo (consenti tutte le chiamate di sistema)

- Monitora quali chiamate di sistema vengono effettivamente utilizzate

- Restringi gradualmente le chiamate di sistema non utilizzate

- Testa accuratamente dopo ogni iterazione

Questo approccio ti aiuta a evitare di rompere accidentalmente la tua applicazione migliorando comunque la sicurezza.

3. Usa seccomp in Modalità Audit

Non sei sicuro se il tuo profilo è troppo restrittivo? Usa la modalità audit per registrare le chiamate di sistema senza effettivamente bloccarle:

{

"defaultAction": "SCMP_ACT_LOG",

// ... resto del tuo profilo

}

Questo registrerà qualsiasi chiamata di sistema che sarebbe stata bloccata, permettendoti di affinare il tuo profilo senza rischiare la stabilità dell'applicazione.

Strumenti del Mestiere

Parliamo di alcuni strumenti che possono rendere il tuo viaggio con seccomp un po' più facile:

- OCI seccomp bpf hook: Genera automaticamente profili seccomp basati sul comportamento del container.

- Docker Bench for Security: Controlla dozzine di best practice comuni per il deployment di container Docker in produzione.

- docker-slim: Analizza il tuo container e genera versioni ottimizzate e sicure automaticamente, inclusi i profili seccomp.

Conclusione: Il Potere della Corretta Restrizione delle Chiamate di Sistema

Implementare profili seccomp può sembrare un compito arduo all'inizio, ma i benefici in termini di sicurezza superano di gran lunga la complessità iniziale dell'installazione. Seguendo i passaggi e le best practice di cui abbiamo discusso, sarai ben avviato a creare un ambiente containerizzato più sicuro.

Ricorda:

- Profilare accuratamente la tua applicazione

- Inizia con una politica permissiva e restringi gradualmente

- Usa strumenti per automatizzare e semplificare il processo

- Testa, testa e testa ancora

Con seccomp nel tuo arsenale di sicurezza, non stai solo distribuendo container – stai distribuendo fortezze. Quindi vai avanti, restringi quelle chiamate di sistema, e che i tuoi container siano sempre sicuri!

"Nel mondo della sicurezza dei container, non si tratta di bloccare tutto; si tratta di consentire solo ciò che è necessario." - Parole sagge di un sysadmin esperto

Ora, se mi scusate, ho delle chiamate di sistema da restringere e una tazza di caffè da finire. Buon rafforzamento!